Von Fabian Stelling, Ergon Informatik

Das Internet der Dinge (IoT) wächst unaufhaltsam. Laut IoT-Analytics stieg die Anzahl IoT-Geräte 2023 um 16 Prozent auf 16,7 Milliarden. Noch stärker stieg die Anzahl Geräte, die in Cyber-Attacken involviert waren. Der Nokia Threat Intelligence Report 2023 verzeichnet eine exponentielle Zunahme der in Cyber-Attacken eingebundenen Geräte. Die vermutlich einzige Möglichkeit, diese Tendenz zu brechen, ist eine substanzielle Verbesserung der Cyber-Sicherheit von IoT-Ökosystemen und insbesondere von IoT-Edge-Geräten.

Neue Regeln für die Cyber-Sicherheit

Bisher lag es im Ermessen des Herstellers, ob und welche Massnahmen zur Steigerung der Cyber-Sicherheit ergriffen werden. Ab 2027 wird sich dies auf dem europäischen Markt ändern. Der Cyber Resilience Act der Europäischen Union knüpft die Marktzulassung an die Erfüllung bestimmter Cyber-Sicherheitsanforderungen, die sich auf produktbezogene Eigenschaften und auf den Produkt-Lebenszyklus beziehen. Der Anwendungsbereich der Verordnung richtet sich an Produkte mit digitalen Elementen, die eine direkte oder indirekte Datenverbindung mit anderen Geräten oder Netzen eingehen können. Die Verordnung betrifft reine Software- und Hardware-Produkte gleichermassen. Sie hat daher eine zentrale Bedeutung für IoT-Ökosysteme. Von verschiedenen Produkten gehen unterschiedlich kritische Risiken aus. Die Verordnung berücksichtigt dies, indem Produkte ein der Kritikalität angepasstes Konformitätsbewertungsverfahren durchlaufen müssen. Bei Nichterfüllung können Produkte ihre Marktzulassung verlieren und dem Hersteller drohen hohe Bussgelder.

Security-by-Design wird Pflicht

Um die Verordnung zu erfüllen, können sich Hersteller nicht nur auf das mechanische Abarbeiten allgemeiner Sicherheitsanforderungen beschränken. Sie müssen eine produktspezifische Risikoanalyse erarbeiten und bereits in der Entwicklungsphase versuchen, die identifizierten Risiken zu mindern. Die Risikoanalyse muss in die technische Dokumentation integriert werden. Es muss dargelegt werden, wie die Sicherheitsanforderungen aus der Verordnung im Produktedesign umgesetzt wurden, um die identifizierten Cyber-Sicherheitsrisiken zu reduzieren.

Schwachstellen-Management über die Produktlebensdauer

Die Verpflichtungen gehen über die Entwicklungsphase hinaus. Hersteller dürfen nur Produkte ohne bekannte Schwachstellen ausliefern und müssen bestimmte Anforderungen an die Behandlung von Schwachstellen erfüllen. Unter anderem müssen bekannt gewordene Sicherheitslücken mit Sicherheitsaktualisierungen geschlossen werden. Weiter müssen Hersteller die Voraussetzungen schaffen, um Sicherheitslücken zu identifizieren und die Nutzerinnen und Nutzer über die Notwendigkeit und Verfügbarkeit der Aktualisierung zu informieren. Erlangt der Hersteller Kenntnis über eine aktiv ausgenutzte Sicherheitslücke, muss er dies binnen 24 Stunden über eine zentrale Reporting-Plattform melden.

Insbesondere bei IoT-Edge-Geräten ist das automatisierte Ausnutzen lange bekannter, offener Schwachstellen ein Hauptangriffsvektor. Der Cyber Resilience Act adressiert diese Problematik.

(Grafik: Ergon)

(Grafik: Ergon)

Herzstück des Schwachstellen-Managements

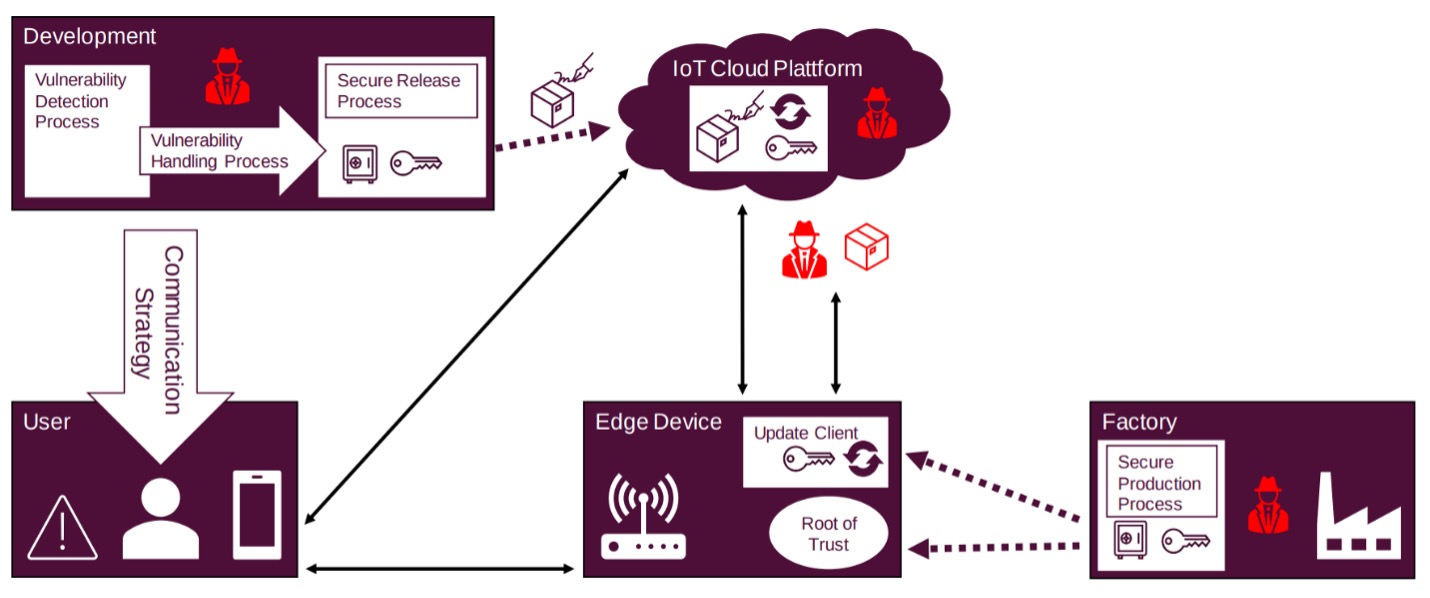

Sicherheitsaktualisierungen in einem IoT-Ökosystem bedeuten mehr als nur die Implementierung eines Update-Clients und eines Update-Servers. Damit Server und Client sicher kommunizieren können, müssen IoT-Edge-Geräte mit einer Identität und einer Root-of-Trust ausgestattet werden. Produktionsprozesse müssen diese in einer sicheren und effizienten Weise provisionieren. Die Entwicklungsabteilung muss in der Lage sein, Sicherheitslücken zu erkennen, zu schliessen und daraus signierte Updates zu erstellen. Der Release Prozess muss vor unautorisiertem Zugriff geschützt sein und Schwachstellen in der Software-Supply-Chain erkennen können, damit die Vertrauenswürdigkeit der Signatur nicht missbraucht wird. Wenn Nutzerinnen und Nutzer über die Installation, das Verwerfen oder Hinauszögern von Sicherheitsaktualisierungen entscheiden können, ist eine kundenzentrierte Kommunikationsstrategie wichtig. Denn ein nicht installiertes Update, bleibt wirkungslos.

Die Sicherheitsaktualisierungen sind das Herzstück des Schwachstellen-Managements. Die Komplexität dieses vermeintlich einfachen Sicherheits-Features ist in der Abbildung veranschaulicht. Die Beteiligung verschiedenster Akteure des Ökosystems ist Voraussetzung für eine qualitativ hochwertige Umsetzung.

Im Zuge dessen wird der Produktionsprozess in der Fabrik sich vermehrt mit der Provisionierung von kryptografischem Material beschäftigen müssen. Damit wird ein klassisches IT-Thema wie der sichere und effiziente Einsatz einer Public-Key-Infrastruktur höchst relevant für die Operational Technology. Für die Entwicklungsabteilungen sind Prozesse notwendig, die es erlauben, Schwachstellen in der Software von bereits ausgelieferten Produkten zu identifizieren und die erforderlichen personellen Ressourcen aufzubieten, um diese zu schliessen. Wobei sich Ersteres durch das systematische Erstellen von Software-Stücklisten aktiver Produkte und den Einsatz von State-of-the-Art Dev-Ops-Tools weitestgehend automatisieren lässt, erfordert Letzteres ein auf Langfristigkeit angelegtes Wissensmanagement.

Ganzheitlicher Ansatz als Chance

Die Entwicklung sicherer IoT-Produkte erfordert den Einbezug aller Parteien im IoT-Ökosystem. Dazu gehört neben dem eigentlichen Produkt genauso die Fabrik, der Endkunde und auch die Infrastruktur in der Entwicklung. Der Cyber Resilience Act verpflichtet Hersteller, diese ganzheitliche Betrachtung zu machen. Zweifelsohne bedeutet dies Aufwand und Kosten. Es kann aber auch ein zentraler Schritt in Richtung Sicherheit und damit ein unverzichtbarer Meilenstein für den langfristigen wirtschaftlichen Erfolg von IoT-Ökosystemen sein.