Von Serge Droz

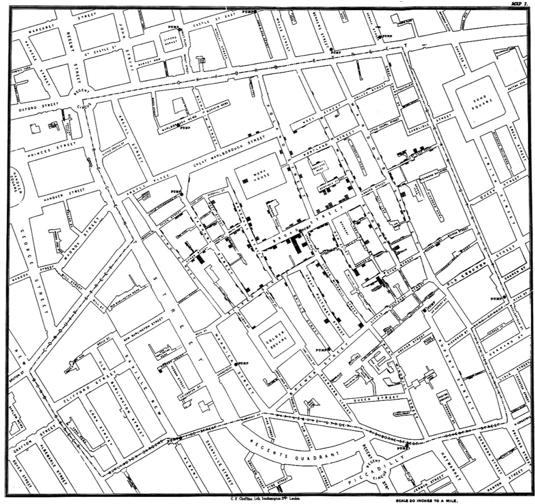

1854 wurde das heute trendige Soho in London von einer Cholera-Epidemie heimgesucht. Mehr als 600 Personen starben innerhalb weniger Tage. Schuld an der Tragödie waren Miasmen, «üble Gerüche». Der in Soho praktizierende Arzt John Snow gab sich mit dieser Theorie nicht zufrieden. Er befragte seine Patienten, zeichnete alle Todesfälle auf einer Karte ein und sah eine Häufung um die Broad Street Pump, die öffentliche Wasserpumpe an der Broad Street. Er bemerkte aber auch, dass die Arbeiter der nahen Brauerei nicht krank wurden und schloss daraus, dass die Krankheit tatsächlich vom Brunnen ausging. Nachdem die Behörden den Pumpengriff entfernt und den Brunnen somit unbrauchbar gemacht hatten, ging die Seuche auch tatsächlich zu Ende. Es brauchte aber noch etliche Jahre, bis die Erkenntnis sich durchgesetzt hatte, dass bessere Hygiene weniger Infektionen bedeutet. Heute ist klar, dass Händewaschen, Kläranlagen und Wasserreinigungen der Schlüssel zu einer hohen Lebenserwartung sind.

Reproduktion von John Snows Orginalkarte in der die Choleraopfer eingezeichnet sind

(Quelle: John Snow, Public domain, via Wikimedia Commons).

Ähnliches gilt für den Betreib von IT-Infrastruktur. Für die allermeisten Unternehmen sind nicht geheimdienst-gesponserte Superhacker das Problem, sondern Kriminelle. Diese sind primär finanziell motiviert. Es ist ihnen egal, wen Sie hacken und was sie zerstören, solange der Profit stimmt. Diese rein monetäre Motivation von Cyberkriminellen führt im Internet-Untergrund zu ähnlichen Strukturen wie im normalen Wirtschaftsleben: Es entsteht eine Dienstleistungswirtschaft, mit dem Unterschied, dass Kosten externalisiert werden. Mit anderen Worten: Es sind die Opfer, die zahlen.

Aktuell wird in den Medien viel über Ransomware-Angriffe auf Unternehmen berichtet. Wie hat man sich diese im Rahmen einer Untergrundwirtschaft vorzustellen?

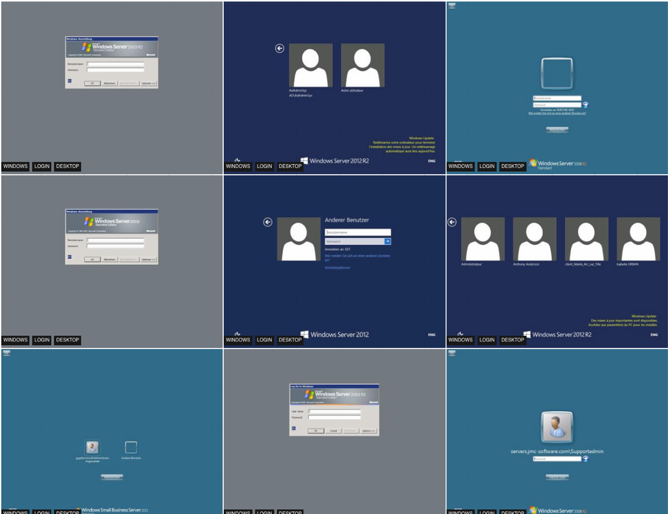

Als erstes wird ein Zugriff auf das Netzwerk eines Unternehmens benötigt. Dazu gibt es zwei Möglichkeiten: Entweder man «hackt» ein System oder aber einen Benutzer. Im ersteren Fall bietet sich beispielsweise das «Remote Desktop Protokoll» (RDP) an. Viele Unternehmen scheinen einen RDP-Zugriff direkt aus dem Internet zuzulassen, geschützt nur durch Benutzernamen und Passwort. Im Internet-Untergrund gibt es Software, welche Passworte systematisch ausprobieren. Die geknackten Konten werden dann in Online-Shops zum Verkauf angeboten.

Offene RDP-Zugänge im Internet können beispielsweise über die Suchmaschine shodan.io gefunden werden. Software, welche systematisch Passwörter durchprobiert, gibt es im Internet zum Herunterlanden.

Analog gibt es Anbieter, die E-Mails – mehr oder weniger überzeugend gemacht, aber immer mit schädlichen Anhängen – verschicken. Dabei gehen die Angreifer teilweise sehr plump vor, aber manchmal auch sehr raffiniert, etwa indem sie sich mittels bösartigen PDFs im Anhang auf Stellenausschreibungen bewerben. Auch die so gehackten Systeme landen im entsprechenden Online-Shop.

Käufer solcher Zugänge werden sich in aller Regel erst einmal innerhalb des Unternehmens ausbreiten, man spricht von «Lateral Movement». Ziel ist es, auf interessante Rechner zu stossen. Interessant meint in diesem Kontext Systeme, welche beispielsweise Zugriff auf das Firmen-E-Banking erlauben oder auf Daten, die verkauft werden können. Gleichzeitig wird, in Vorbereitung auf den Einsatz von Ransomware, das Backup gezielt manipuliert. Wurden dann alle interessanten Daten gestohlen, wird das Netzwerk zu guter Letzt noch verschlüsselt und dem Unternehmen eine saftige Lösegeldforderung gestellt, teilweise in Höhe diverser Millionen. Zwischen dem Erstzugriff und der Verschlüsselung vergehen oft mehrere Wochen.

Solche Angriffe können für Unternehmen existenzgefährdend sein. Dies ist um so bedauerlicher, als dass solche Vorfälle mit wenig Aufwand verhindert werden können. Die klassischen Vorsichtsmassnahmen sind aktuelle Software, aktueller Virenschutz, gute Passworte, ein Firewall und Zweifaktor-Authentisierung. Es sind diese grundlegenden IT-Hygiene-Massnahmen, die Unternehmen schützen. Will oder kann ein Unternehmen seine IT nicht selber betreiben, empfiehlt sich, Cloud-Anbieter zu nutzen. Diese verfügen in der Regel über das Wissen und die Ressourcen, um selbst den besten Angreifern Paroli zu bieten. Hier muss der Zugriff auf E-Mails und Dokumente aber unbedingt mittels Zweifaktor-Authentisierung geschützt werden und von Systemen, die wichtige Daten enthalten, netzwerkmässig getrennt sein. Mitarbeiter sollten regelmässig im sicheren Umgang mit dem Internet geschult werden, nicht im Sinne einer zweitägigen Schulung im Klassenzimmer, sondern mittels kurzer Inputs, witziger Plakate etc.

Doch Fehler passieren auch den versiertesten Experten. Wichtig ist hier eine Kultur, in der sie ohne Angst vor Folgen angesprochen werden können. Klickt ein Mitarbeiter auf einen bösartigen Anhang, möchte man dies so schnell wie möglich wissen, und nicht erst vier Wochen später bei der Analyse eines grossen Vorfalls herausfinden. Kriminelle wissen dies, und hoffen darauf, dass Mitarbeiter auch bei merkwürdigsten Anweisungen ihrer (angeblichen) Vorgesetzten nicht zurückfragen und so Betrügern Geld oder Informationen überweisen.

Schlussendlich gilt es sich zu überlegen, ob eine Cyber-Versicherung Sinn macht. Ein Angriff, beispielsweise durch Ransomware, kann schnell Kosten von mehreren hunderttausend Franken verursachen.

Eine gute Cyber-Hygiene ist keine Hexerei und sie minimiert das Risiko, Opfer eines Cyberangriffs zu werden, enorm. Informationen dazu gibt es genügend. So bietet die Webseite ibarry.ch der Swiss Internet Security Alliance Endnutzern gut verständliche Informationen zum sicheren Surfen im Internet. ICTSwitzerland hat einen Schnelltest für KMUs entwickelt, der hilft, mit geringem Aufwand eine Risikoabschätzung zu machen. Das Bundesamt für wirtschaftliche Landesversorgung hat für Betreiber kritischer Infrastrukturen einen IKT-Minimalstandard entwickelt. Dieser wendet sich an grössere Unternehmen, die typischerweise über eine eigene IT-Abteilung verfügen.